Voici maintenant un an que le règlement DORA (The Digital Operational Resilience Act [1]) est entré en vigueur.

Les entités financières (banques, assurances, gestionnaires de placement, etc.) ont jusqu’au 17 janvier 2025 pour respecter l’ensemble des 64 articles du règlement et ont déjà commencé leur plan de mise en conformité de leur Technologies de l’Information et de Communication (TIC), comme présenté par nos équipes dans cet article.

Loi de Programmation Militaire (LPM), Bâle II, le Framework Network and Information Systems (NIS) et maintenant DORA, sont des réponses règlementaires nécessaires des institutions européennes aux menaces Cyber en pleine explosion.

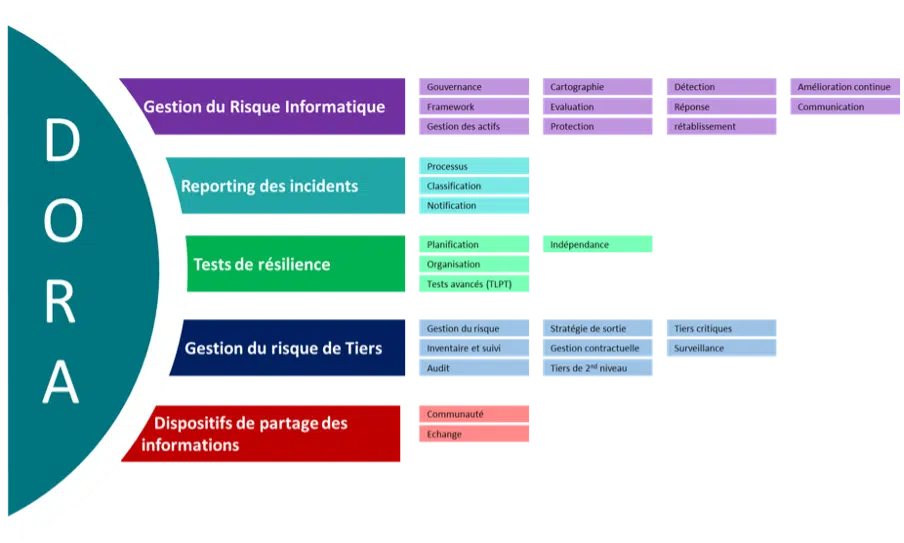

Il est important de souligner que le règlement DORA a pour but d’unifier et d’uniformiser les efforts déjà lancés et mis en place via les exigences LPM, NIS (et sa nouvelle édition NIS 2) SAIV pour le secteur financier [2] rassemblés dans 5 piliers.

Les 5 piliers de DORA

Aujourd’hui nous nous intéressons plus particulièrement aux articles 26 et 27 qui s’imposent à certaines entités critiques et sensibles du système Financier.

Selon l’article 3.17 un TLTPT est « un cadre simulant les tactiques, les techniques et les procédures d’acteurs de la menace réels perçus comme représentant une véritable cybermenace, qui permet de tester de manière contrôlée, sur mesure et en fonction des renseignements (red team) les systèmes critiques en environnement de production de l’entité financière ».

Le TLPT doit :

***

La BSG réagit sur les TLPT

Cependant la Banking Stakeholder Group (BSG) a remonté à la Banque centrale Européenne (BCE), le 5 mai 2023, ses inquiétudes vis-à-vis du manque de clarté sur de nombreuses exigences de DORA, dont la gestion des TLPT [3] et a demandé à la BCE de se positionner avant le 17 janvier 2024.

***

Les Autorités Européenne de Surveillance (AES), se sont donc penchées sur les TLPT afin de proposer en novembre 2023 des normes techniques réglementaires (RTS – Regulatory Technical Standards) dédiées.

Ces RTS sont en phase de relecture par les différents acteurs du système financier, qui ont jusqu’au 4 mars 2024 pour remonter leurs remarques et leurs questions, ensuite les RTS entreront dans leur phase de mise à jour, validation et diffusion aux états membres et aux entités financières.

L’article 26.11 de DORA impose aux AES d’élaborer des RTS conformes au carde établi par le Framework TIBER-EU.

***

TIBER-UE [4], petit rappel

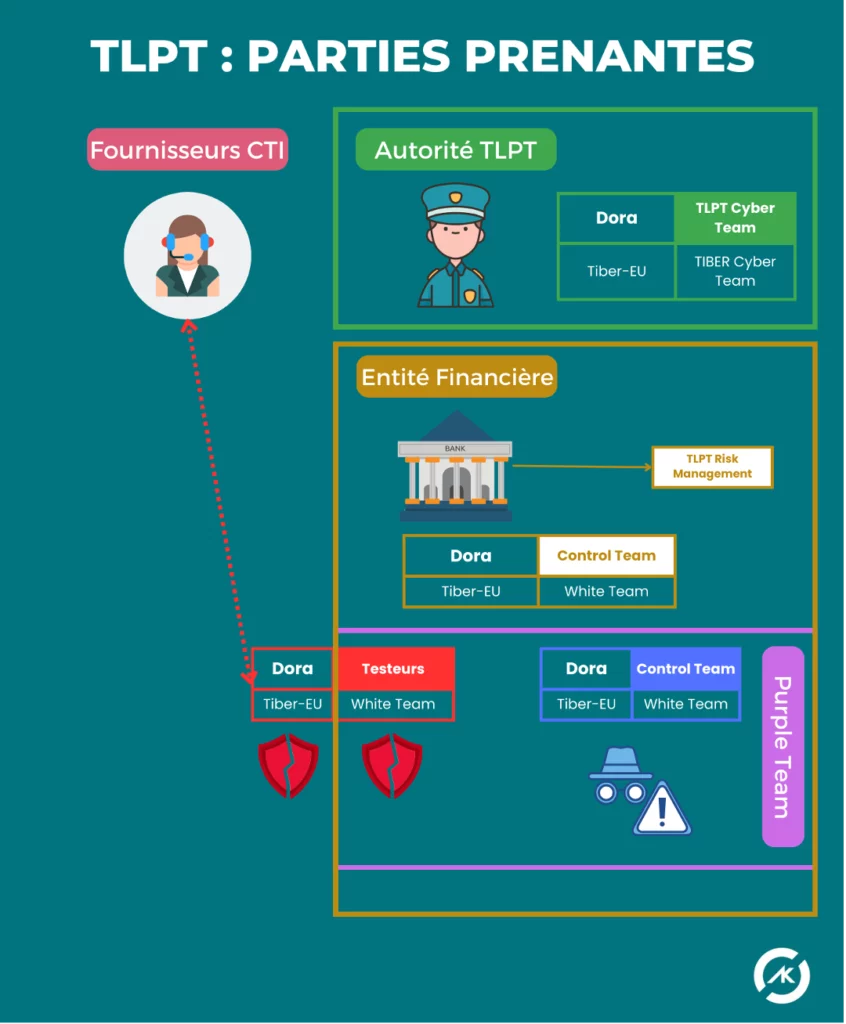

TIBER-EU (Threat Intelligence-based Ethical Red Teaming) est un cadre européen pour les exercices de Red Team basés sur le renseignement sur les menaces.

Il fournit des orientations détaillées sur la manière dont les autorités, les entités et les fournisseurs de renseignements sur les menaces (Fournisseurs CTI) et de red team doivent collaborer pour tester et améliorer la cyber-résilience des entités en menant des cyberattaques contrôlées.

Les tests TIBER-UE imitent les tactiques, les techniques et les procédures d’attaquants réels, sur la base de renseignements personnalisés sur les menaces. Ils sont conçus sur mesure pour simuler une attaque contre les fonctions critiques d’une entité et ses systèmes sous-jacents, c’est-à-dire son personnel, ses processus et ses technologies.

Le résultat n’est pas une réussite ou un échec, mais le test est destiné à révéler les forces et les faiblesses de l’entité testée, ce qui lui permet d’atteindre un niveau plus élevé de cybermaturité.

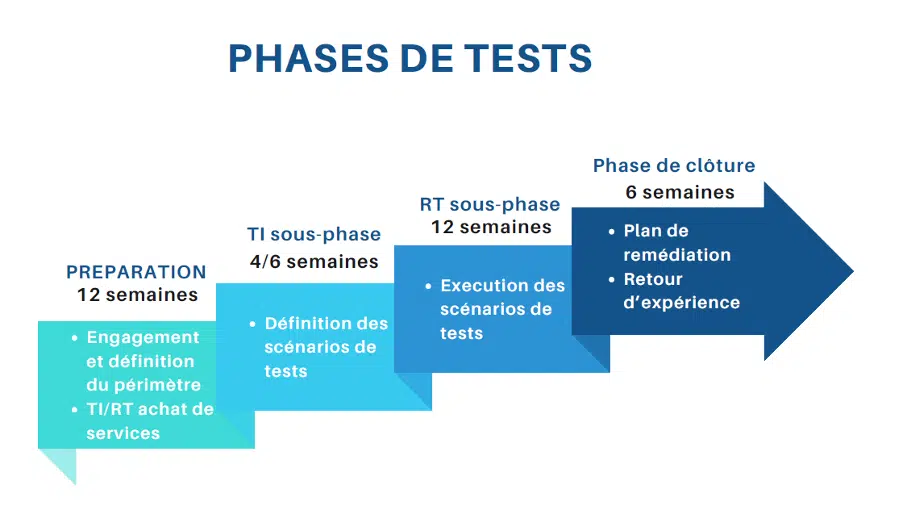

Des retours des 5 derniers années d’application de TIBER-EU, la durée d’engagement d’un test TIBER est de 6 à 9 mois et se déroule ainsi :

***

Cependant les exigences de DORA sur les TLPT ne sont pas entièrement couverts par le Framework TIBER-EU, d’où la nécessité d’avoir des RTS dédiées définies par les AES.

Aujourd’hui les différences principales entre les exigences DORA et le Framework TIBER-EU, que les RTS visent à couvrir sont :

De plus là où le cadre TIBER-EU était un référentiel de bonnes pratiques et basé sur le volontariat, DORA et les RTS des AES sont un cadre règlementaire pour le secteur financier.

***

Et la France dans tout cela – TIBER-FR

La Banque de France et l’ACPR ont pris les devants avec la proposition de la création de TIBER-FR en 2022, déclinaison nationale de TIBER-EU comprenant les spécificités nationales françaises et l’arrivée de DORA.

TIBER-FR rentre dans sa phase de tests pilotes en 2024.

Les entreprises françaises non concernée par les TLPT de DORA, pourront ainsi, sur la base du volontariat mettre en place des exercices TIBER-FR.

***

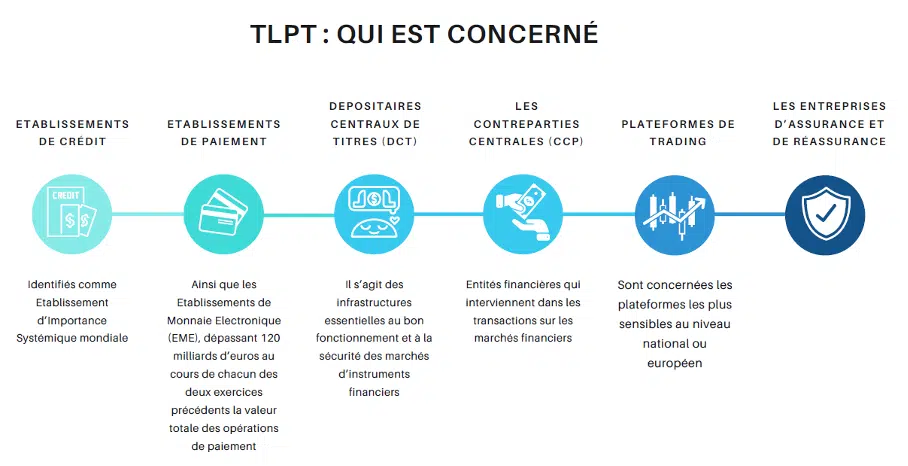

Dans leur RTS, les AES exigent, sous le contrôle des Autorités TLPT, que les entités financières ci-dessus soient soumises aux TLPT (Article 2.1 des RTS) :

***

Les Autorités TLPT pourront agrandir la liste

Comme notifié dans l’article 2.3 des RTS, les autorités TLPT pourront ajouter des entités financières concernées par les TLPT, en prenant en compte de nombreux critères clés dont par exemple : la taille de l’entité, les interconnexions avec d’autres entités financières, la criticité ou l’importance des services de l’entité pour le système financier, etc.

En France la Banque de France et l’ACPR participe à la rédaction des RTS, et avec le déploiement de TIBER-FR au niveau du territoire français, elles auront donc le rôle d’autorité TLPT dans le cadre de DORA.

Elles pourront ainsi définir donc la liste des entreprises françaises du secteur financier concernées.

***

Comme expliqué tout au long de cet article, le déroulé d’un TLTP selon DORA est proche de celui défini par TIBER-EU et en France par TIBER-FR.

Cependant, selon DORA et les RTS, il est central que l’Autorité TLPT soit au cœur du processus de validation du TLPT, et ce, dans chaque phase, via des documents ou des actions clés, afin de garantir la conformité des tests réalisés.

La confirmation des RTS sur le second trimestre de 2024 posera le périmètre d’activité de l’Autorité TLPT sur chaque phase d’un TLPT.

Les RTS et DORA offrent la possibilité de réaliser des tests groupés et donc de réaliser un TLPT sur le périmètre de plusieurs Entités Financières, mutualisation des sources de TI et des testeurs externes.

Pour plus de détails : JC 2023 72 – CP on draft RTS on TLPT.docx (europa.eu)

L’organisation, le contrôle et le suivi des TLPT vont devenir un chantier cyber majeur et donc engager des dépenses importantes en plus de la responsabilité des directions des entités financières concernées.

Il est donc important que les programmes de tests de résilience permettent aux Responsables de la Sécurité du Système d’Information (RSSI) et aux Directions d’avoir la confiance nécessaire dans les mesures de sécurité en place avant l’arrivée d’un TLPT.

Ces tests de résiliences devront intégrer au plus tôt :

***

Date clé : le 4 mars 2024

Les travaux sont toujours en cours par les AES et les entités financières pour cadrer ces TLPT, et les discussions étaient ouvertes jusqu’au 4 mars.

Même si les grandes lignes des RTS sont déjà bien définies, des détails seront apportés sur l’organisation des TLPT, le rôle des TCT, du TLPT Risk Management et des entités concernées par les TLPT.

Maintenant le secteur financier est dans l’attente de la publication des RTS dans leur version 1.0.

***

En novembre 2023, la banque de France et l’ACPR a émis des exigences relatives aux prestataires de TI et de Red Team en accord avec les attentes règlementaires de DORA.

Au niveau du prestataire/entreprise :

Au niveau du Responsable de l’équipe de TI :

Le reste de l’équipe de TI :

Au niveau du prestataire/entreprise :

Au niveau du Responsable de l’équipe de RT :

Le reste de l’équipe de RT :

[1] the Digital Operational Resilience Act

[2] Là où NIS 2 couvre un plus grand périmètre de secteurs, DORA constitue la « Lex Specialis » pour le secteur financier.

[3] BSG own initiative paper on DORA

[4] TIBER-EU FRAMEWORK – How to implement the European framework for Threat Intelligence-based Ethical Red Teaming