Voici un an maintenant, que le règlement DORA (The Digital Operational Resilience Act[1] est entré en vigueur.

Les entités financières (banques, assurances, gestionnaires de placement etc.) ont jusqu’au 17 janvier 2025 pour respecter l’ensemble des 64 articles du règlement et ont déjà commencé leur plan de mise en conformité de leur Technologies de l’Information et de Communication (TIC), comme présenté par nos équipes dans cet article.

Loi de Programmation Militaire (LPM), Bâle II, le Framework Network and Information Systems (NIS) et maintenant DORA, sont des réponses règlementaires nécessaires des institutions internationales à la montée en puissance des menaces cyber en pleine explosion.

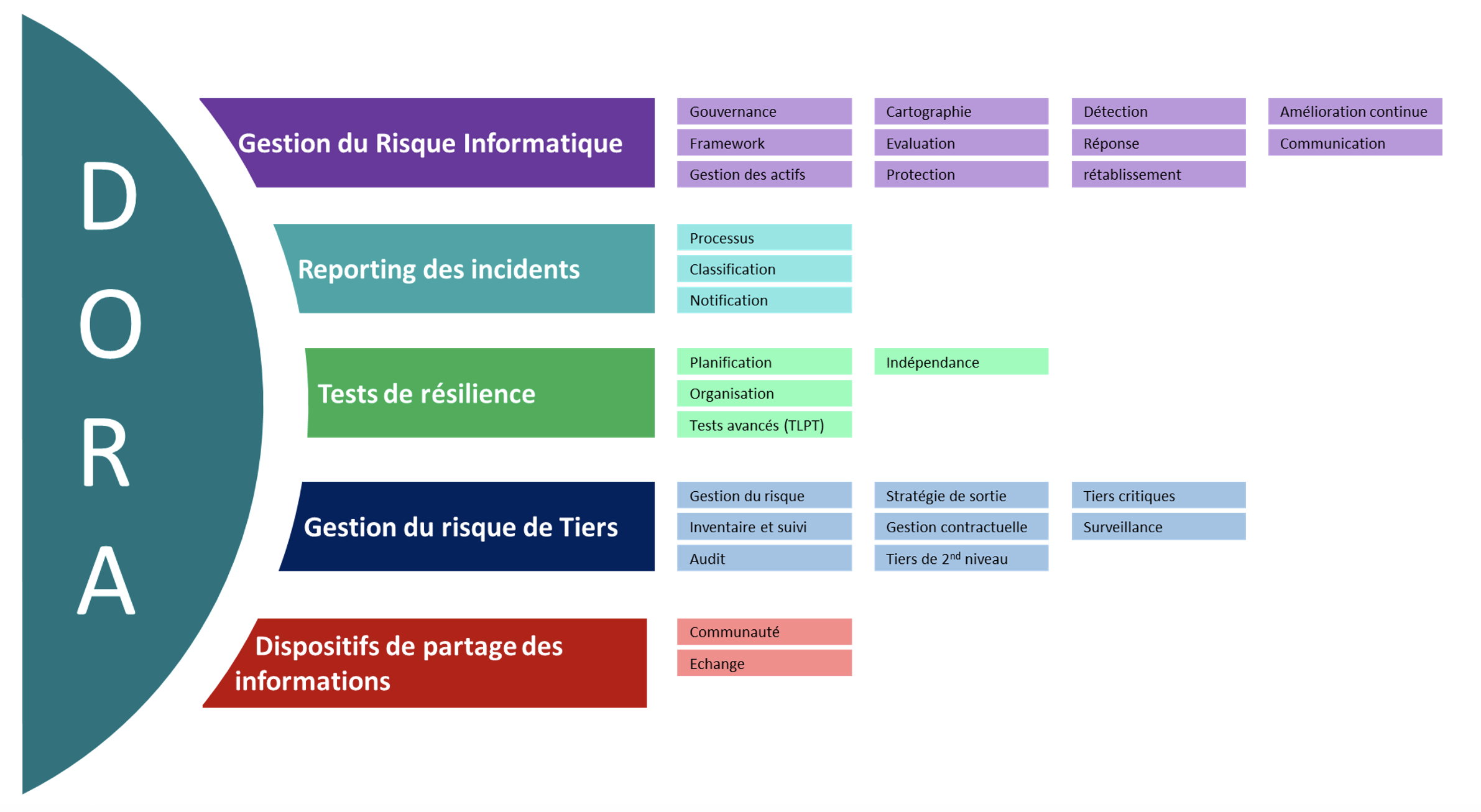

Il est important de souligner que le règlement DORA a pour but d’unifier et d’uniformiser les efforts déjà lancés et mis en place via les exigences LPM, NIS (et sa nouvelle édition NIS 2) pour le secteur financier[2] rassemblés dans 5 piliers.

Aujourd’hui nous nous intéressons plus particulièrement aux campagnes de tests de résilience opérationnelle numérique, afin de mieux comprendre les impacts, les ressources et les charges que les entités financières doivent mettre en place dès aujourd’hui et maintenir afin d’être conforme aux exigences de ce pilier fondamentale de DORA.

Dans le cadre des tests de sécurité, le règlement prend en compte de nombreux acquis et existants :

Le règlement DORA met en place un cadre nécessaire au secteur financier européen sur les politiques de tests de résilience, afin de permettre aux autorités compétentes de contrôler la conformité à ces nouvelles exigences légales afin de suivre la résilience du système financier, mais surtout que chaque entité financière puisse rendre souverain sa gestion de la résilience de ses TIC et de ses Prestataires Tiers de service TIC sur le marché mondial.

Dans le cadre de DORA, les entités financières[4] doivent établir, maintenir et réexaminer un programme ‘solide et complet’ de tests de résilience (Article 24.1).

Ce programme doit prévoir ‘l’exécution de tests appropriés’ comme :

Il est à la charge de la direction de chaque entité financière, de définir et d’appliquer ses campagnes de tests de façon proportionnée en fonction de sa taille, de sa gestion des risques liés aux TIC, et prenant en compte ses prestataires tiers de service TIC.

Elles devront tout de même être en accord avec :

| Fonctions Critiques ou importantes (selon DORA) |

| Une fonction dont la perturbation est susceptible de nuire sérieusement à la performance financière d’une entité financière, ou à la solidité ou à la continuité de ses services et activités, ou une interruption, une anomalie ou une défaillance de l’exécution de cette fonction est susceptible de nuire sérieusement à la capacité d’une entité financière de respecter en permanence les conditions et obligations de son agrément, ou ses autres obligations découlant des dispositions applicables du droit relatif aux services financiers. |

Cependant les entités financières désignées par les autorités compétentes comme étant ‘d’importance significative’ et ‘cyber-matures’ doivent mener des tests avancés de pénétration fondé sur la menace aussi appelés TLPT – Thread-Led Penetration Testing (Article 26 & 27).

Akerva est en capacité de vous accompagner sur la réalisation de l’ensemble de ces tests ! N’hésitez pas à nous contacter pour en savoir davantage.

***

[1] the Digital Operational Resilience Act

[2] Là où NIS 2 couvre un plus grand périmètre de secteurs, DORA constitue la « Lex Specialis » pour le secteur financier.

[3] What is TIBER-EU? (europa.eu)

[4] Exception faite des microentreprises, qui selon l’article 25.3 sont soumis à un régime plus allégé