Cette année encore, l’évènement leHACK s’est tenu à la Cité des Sciences et de l’Industrie !

Les équipes Akerva ont eu l’opportunité d’assister aux conférences le vendredi 30 juin et samedi 1er juillet.

Voici un résumé plus ou moins technique des trois conférences qui ont le plus intéressées nos auditeurs et que nous vous conseillons de regarder lorsque les replays seront disponibles.

By Damien Cauquil aka Virtualabs

Milieu des années 2000, de plus en plus de services proposent de l’hébergement de fichiers en téléchargement direct. Entre les Megaupload, Rapidshare, Mediafire… Une aubaine pour les utilisateurs mais aussi pour le Warez à l’époque. Sans parler des problèmes juridiques posés par ces plateformes, on se retrouve avec les « pages jaunes » du malware delivery et de l’hébergement de payloads ou d’exécutables en tous genres !

Lors de la conférence leHACK 2023, Damien Cauquil nous parle de « parasiter » des serveurs en utilisant des fonctionnalités d’upload d’images ou en détournant des fonctions liées à la gestion de sessions (cookies, cache etc). Le but ? Héberger des payloads (ou autre donnée arbitraire), gratuitement et discrètement.

Votre fichier binaire injecté dans « Thisisacat.png », hébergé sur Imgur ? Il nous démontre que c’est réalisable. La plateforme ne modifiant pas l’image (taille, format etc) offre ~20Mb de stockage gratuit pour un exécutable (ou autre) disponible « dans le Cloud ».

Mais le plus marquant lors de sa démonstration est la seconde partie de ses recherches qui, comme mentionné plus haut, porte sur le fait d’abuser de fonctions tout à fait « banales » de gestion de sessions pour partager ou enregistrer de l’information temporaire sur des serveurs. Il utilise en exemple un formulaire de connexion et y insère à la place du nom d’utilisateur une payload encodée en base64 qui contient la donnée à stocker. Après tentative de connexion, un cookie lié à ce « username » est créé et de la donnée liée à la gestion de session est enregistrée sur le serveur (pour un temps variant de quelques jours à plusieurs mois selon les sites). Pour retrouver cette chaîne de caractères, il suffit juste de réutiliser ce cookie dans son navigateur. La furtivité et l’efficacité de ce genre de technique est bluffante.

Références :

By Aurélien Chalot

De nos jours, les antivirus se tournent principalement vers l’analyse dynamique pour détecter les logiciels malveillants. Pour comprendre le comportement d’un malware, il est essentiel que les solutions antivirus puissent intercepter ces actions. C’est pourquoi Microsoft a introduit les « kernel callbacks » dans le système d’exploitation Windows.

Durant la présentation d’Aurélien Chalot à la conférence leHACK 2023, celui-ci a présenté l’ensemble du fonctionnement des EDR au plus bas niveau et comment ils communiquent avec le kernel Windows en utilisant les kernel callbacks. Les kernel callbacks sont en réalité des fonctions qui, moyennant un niveau de privilège élevé, permettent d’intercepter les actions d’un malware. Pour accéder à ces privilèges, ces fonctions doivent être utilisées par un type spécifique de composant : les drivers.

Cette conférence a donc été découpée en plusieurs parties, dans un premier temps un rappel a été fait sur ce qui constitue un driver Windows. Ensuite, nous avons vu comment il était possible d’en développer un et de le lancer, et enfin, plusieurs exemples d’utilisation de ce driver pour détecter un malware simple ont été détaillés.

Les drivers sont des logiciels qui permettent à un système d’exploitation de communiquer avec le matériel (CPU/GPU/RAM…). Ils jouent un rôle essentiel dans le fonctionnement du système d’exploitation et peuvent être développés en utilisant des langages de programmation bas niveau tels que C ou C++. Les drivers ont besoin de privilèges élevés pour accéder aux ressources système et interagir avec le noyau de l’OS.

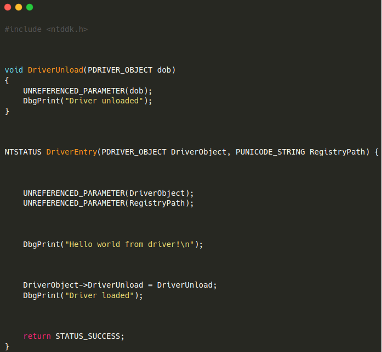

Ci-dessous, le code source d’un driver en C permettant d’afficher du texte.

FIGURE 1 : Hello world exécuté depuis le driver.

NOTE : Il est essentiel d’inclure la fonction DriverUnload lors du développement d’un driver pour plusieurs raisons importantes, lorsqu’un driver est déchargé sans libérer correctement les ressources qu’il utilise, cela peut entraîner des instabilités dans le système d’exploitation. Des problèmes tels que des fuites de mémoire, des références invalides ou des manipulations incorrectes des objets système peuvent se produire. Ces problèmes non résolus peuvent entraîner des crashs du système, souvent illustrés par le fameux écran bleu de la mort (BSOD).

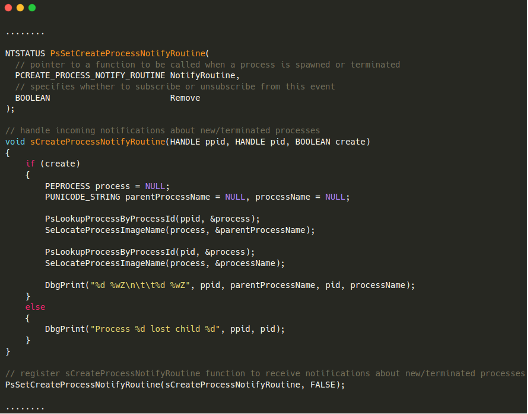

Une fois les bases du développement de drivers acquises, Aurélien a finalement intégré les kernel callbacks pour détecter les activités malveillantes des processus. Ces callbacks permettent d’enregistrer des fonctions qui seront appelées par le noyau lorsqu’un événement spécifique se produit. Par exemple, lorsqu’un processus ou un thread est créé :

FIGURE 2 : Monitoring de la création d’un process et affichage du ppid, nom du ppid, pid du processus créé et nom du pid.

Bien évidemment il ne s’agit ici que de la supervision de la création de processus, mais un driver complet appartenant à un EDR (Endpoint Detection and Response) pourra quant à lui utiliser la même méthodologie pour superviser par exemple les arguments des processus créés, injecter la DLL de l’EDR dans chaque processus créé et bien plus encore.

En conclusion, en exploitant les kernel callbacks, les solutions EDR peuvent surveiller les actions du système en temps réel et prendre des mesures préventives pour protéger l’utilisateur contre les menaces potentielles. Lorsqu’une activité suspecte est détectée, elles peuvent déclencher des actions appropriées, comme la mise en quarantaine d’un fichier ou l’alerte de l’utilisateur.

Références :

By BitK et SakiiR

Durant l’édition précédente de leHACK (2022), les visiteurs avaient eu droit à un talk passionnant réalisé par Zakaria BRAHIMI, qui avait pour sobre titre « Prototype Pollution ». Un an plus tard un des sujets traités sur la thématique du Web durant leHACK 2023 était… La vulnérabilité « Server-Side Prototype Pollution ».

Durant le talk « Prototype pollution and where to find them », BitK et SakiiR sont d’abord revenus sur quelques prérequis tels que la présentation de la vulnérabilité ou comment se déroule le process de son exploitation.

Dans un deuxième temps, les deux speakers ont introduit leur outil pp-finder et ont démontré son utilité durant l’exploitation d’une « Server-Side Prototype Pollution ». Sachant que l’identification de gadgets requis pour l’exploitation de la vulnérabilité est souvent une tâche fastidieuse, pp-finder a pour but de la faciliter lorsqu’on est en possession du code source (exemple : audit ou revue de code).

L’outil analyse tous les fichiers JavaScript présents dans un projet donné puis en produisant une version « instrumentalisée » de ce dernier, met en évidence les sections potentiellement vulnérables du code. Il utilise un « parser » TypeScript pour générer un « Abstract Syntax Tree » ou « AST » de chaque fichier pour au final y injecter des « hooks » qui auront pour but de détecter l’accès à une propriété « undefined ».

Finalement pour ne pas laisser les fans de pentest black/grey box sur leur faim, BitK et SakiiR ont présenté quelques astuces pour détecter la présence d’une « Server-Side Protoype Pollution » ainsi que quelques « exploits » génériques sur certains frameworks connus tels que Express ou bien Fastify.